写在前面

web安全作为前端的必会八股,在面试中的考察频率非常高,之前面试的时候就被问到了,还记得如下的对话。

面试官:聊一下常见的web安全

我:有CSRF,balabala、XSS,bababa…

面试官:嗯,我看你是学安全的,有实现过吗?

我:还没有😳

所以正好借着这次做实验来简单写写🤪

什么是CSRF?

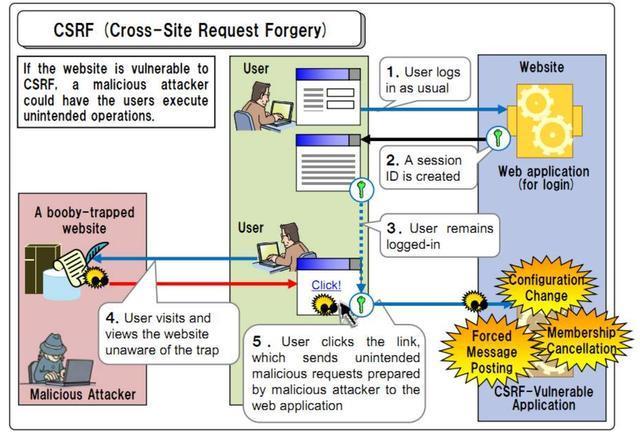

跨站请求伪造(Cross Site Request Forgery),是一种劫持受信任用户向服务器发送非预期请求的攻击方式。通常情况下,CSRF 攻击是攻击者借助受害者的Cookie骗取服务器的信任,可以在受害者毫不知情的情况下以受害者名义伪造请求发送给受攻击服务器,从而在并未授权的情况下执行在权限保护之下的操作。

如图所示,受害者会

- 登录一个所信任的网站并在本地生成Cookie

- 在不登出所信任的网站的情况下访问到另一个恶意网站

注意:有了这两个条件,攻击者就可以发起CSRF攻击了。

实验步骤

实验环境

ubuntu seed 16.04

任务1 :基于 GET 请求的 CSRF 攻击

任务2 :使用 POST 请求的 CSRF 攻击

任务3 :实现 login CSRF 攻击

任务4 :防御策略

If you like this blog or find it useful for you, you are welcome to comment on it. You are also welcome to share this blog, so that more people can participate in it. If the images used in the blog infringe your copyright, please contact the author to delete them. Thank you !